Ian Beer démontre la puissance du bug MacDirtyCow sur iOS 16

Medhi Naït Mazi

Medhi Naït Mazi- Il y a 3 ans

- 💬 1

![]() Vous avez probablement déjà entendu parler du bug MacDirtyCow pour iOS 16 et iPadOS 16.0, qui est visible jusqu'à la version 16.1.2. Si ce n'est pas le cas, sachez que ce bogue affecte les versions 15.x-16.1.2 d'iOS et iPadOS et macOS 13.0.1. Répertorié sous CVE-2022-46689, également connu sous le nom de code MacDirtyCow, il a récemment fait la une des journaux. Ce bug a été découvert par le chercheur en sécurité Ian Beer du Google Project Zero, et bien qu'il ne soit utilisé dans aucun jailbreak, il semble être à l'épicentre de certains hacks intéressants pour la modification d'iPhones et d'iPads récemment, comme TrollLock Reborn.

Vous avez probablement déjà entendu parler du bug MacDirtyCow pour iOS 16 et iPadOS 16.0, qui est visible jusqu'à la version 16.1.2. Si ce n'est pas le cas, sachez que ce bogue affecte les versions 15.x-16.1.2 d'iOS et iPadOS et macOS 13.0.1. Répertorié sous CVE-2022-46689, également connu sous le nom de code MacDirtyCow, il a récemment fait la une des journaux. Ce bug a été découvert par le chercheur en sécurité Ian Beer du Google Project Zero, et bien qu'il ne soit utilisé dans aucun jailbreak, il semble être à l'épicentre de certains hacks intéressants pour la modification d'iPhones et d'iPads récemment, comme TrollLock Reborn.

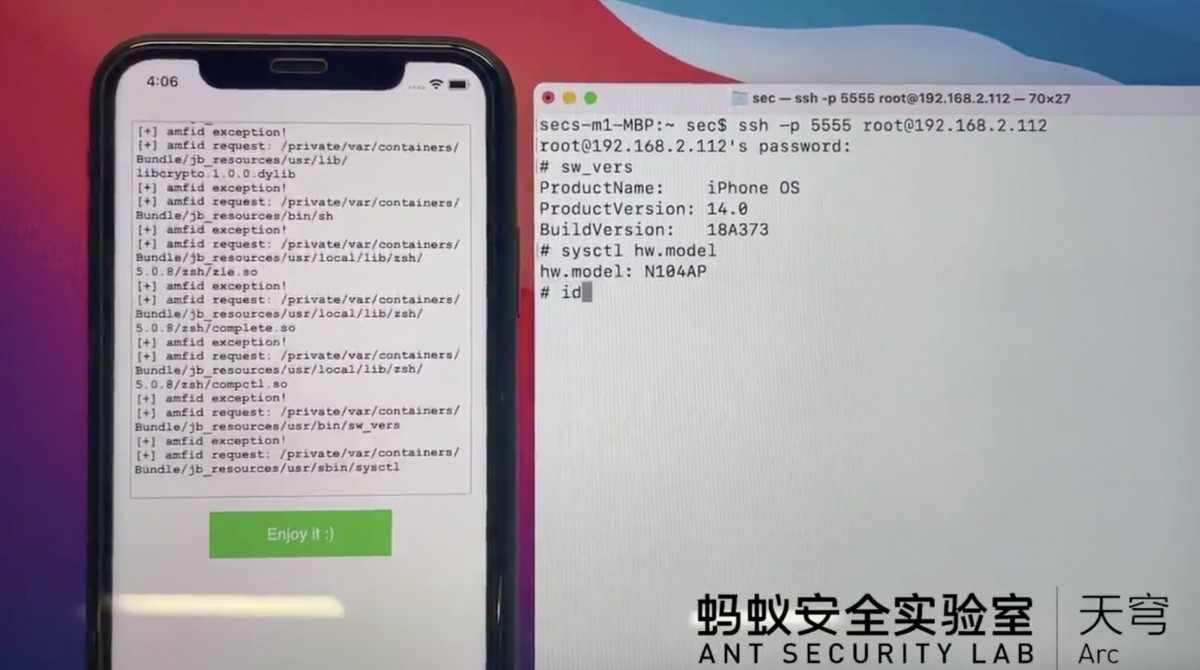

Peu de temps la découverte de Ian Beer, le chercheur en sécurité Zhowei Zhang a créé un petit outil que les développeurs exploitent désormais activement pour effectuer des modifications du système d'exploitation sans jailbreak, des choses qui ne seraient ordinairement pas possibles sans déverrouiller l'accès root.

Un PoC plein d'espoir

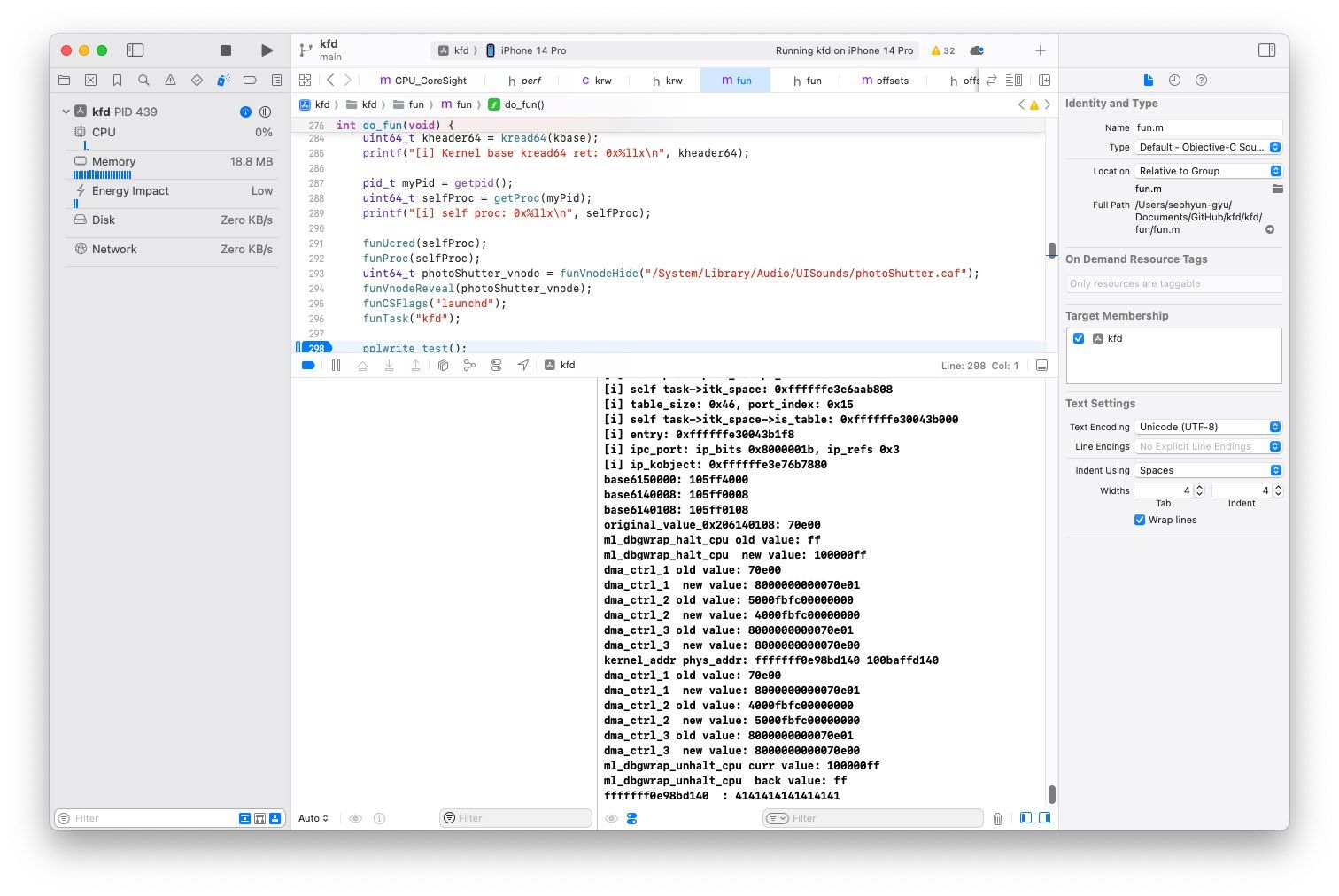

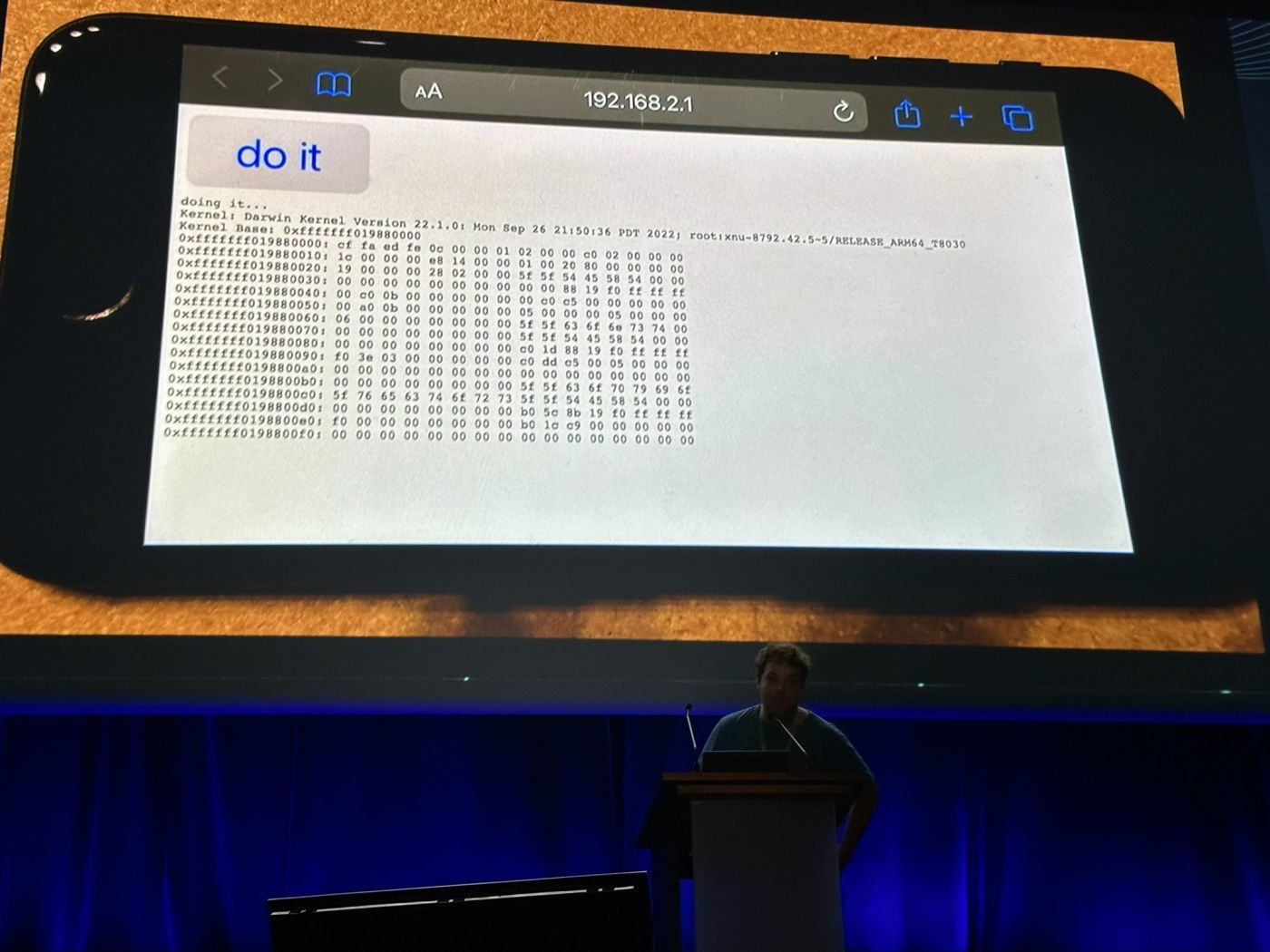

Comme le souligne Zhang, Ian Beer a officiellement publié un article détaillé avec une preuve de concept (PoC) sur son bogue pour que le monde entier puisse le voir, et découvrir l'étendu des possibles.

Selon Zhang, le PoC de Beer accomplit au moins deux exploits majeurs que les autres, y compris lui, n'avaient pas vu. Par exemple, Beer peut écrire jusqu'au dernier octet d'une page de 16k et prendre le contrôle des processus démons du système.

Ian Beer released his proof-of-concept for CVE-2022-46689 (MacDirtyCow):https://t.co/pOC8Ss9SW5

— Zhuowei Zhang (@zhuowei) January 14, 2023

His exploit accomplishes two things I didn't know was possible:

- writing the last byte in a 16k page

- take over system daemonshttps://t.co/u5cxdjm6nH

En conclusion, Zhang a ajouté que la PoC de Beer rendrait probablement les applications basées sur MacDirtyCow et leurs modifications plus puissantes. Puisqu'elles ne sont plus limitées par la limite de 16 Ko, ces applications seraient en mesure d'écrire essentiellement ce qu'elles veulent sans les contournements de remplissage actuellement utilisées.

Une chose qui ne change évidemment pas est que les modules complémentaires basés sur MacDirtyCow sont toujours réversibles après un redémarrage de l'appareil. Cela est dû au fait que les modifications sont effectuées dans la mémoire vive de l'appareil, qui est volatile et se vide lorsqu'il est éteint.

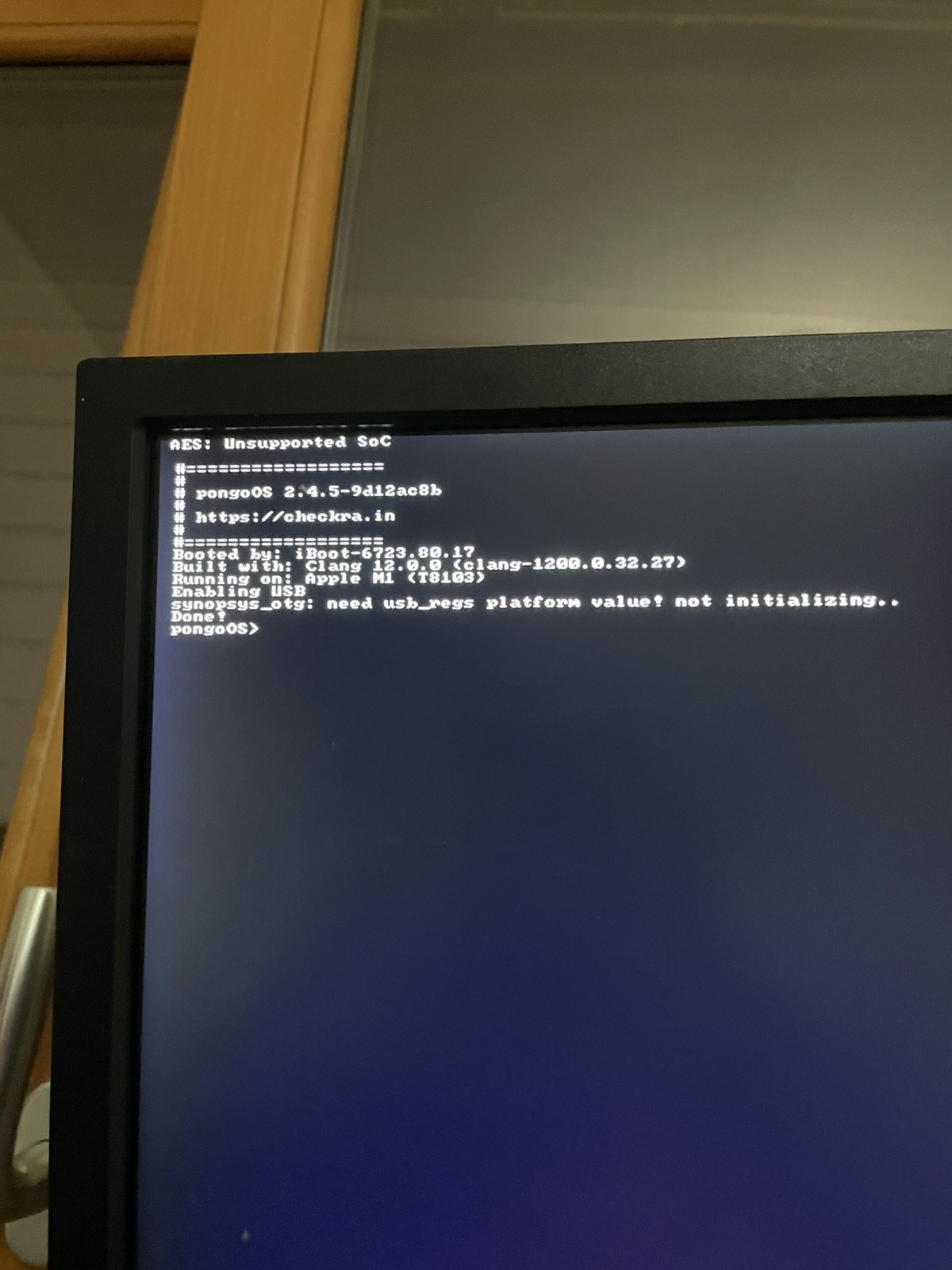

Bien que les modules basés sur MacDirtyCow soient loin d'offrir une expérience de jailbreak complète, il convient de noter qu'ils ont offert une solution aux utilisateurs qui aiment la personnalisation et qui attendent toujours un outil de jailbreak pour iOS 15 et iOS 16. Bien sûr, il y a des solutions pour certains modèles avec XinaA15 ou palera1n, mais elles ont leurs limites.

Si vous nous suivez, vous aviez déjà vu le nom de Ian Beer auparavant, le chercheur n'en est pas à son coup d'essai et il s'était déjà fait remarquer dans le domaine du piratage de l'iPhone. Beaucoup de ces exploits ont permis de créer des jailbreaks pour des versions antérieures du firmware, mais de simples exploits tfp0 ne suffisent pas à créer un jailbreak de nos jours, car Apple a ajouté de nombreux obstacles supplémentaires dans iOS que les développeurs de jailbreak doivent surmonter.

Les personnes intéressées par ce que Ian Beer avait à dire sur le bug MacDirtyCow et par la visualisation du PoC peuvent se rendre sur son blog.