Exclu iPhoneTweak : Interview de Pod2G !

Genitouch

Genitouch- Il y a 14 ans (Màj il y a 7 ans)

- 💬 55

En exclusivité pour iPhoneTweak et pour la première fois sur un blog français, le célèbre hacker français Pod2g a accepté de répondre à nos questions à travers une interview.

En exclusivité pour iPhoneTweak et pour la première fois sur un blog français, le célèbre hacker français Pod2g a accepté de répondre à nos questions à travers une interview.

Réalisée dans une ambiance très détendue et conviviale, Pod2G, un des emblèmes de la scène Jailbreak, a répondu à plusieurs de nos questions dont notamment le commencement de son aventure, ce qu'il prévoit de faire, et ses connaissances dans le monde du jailbreak !

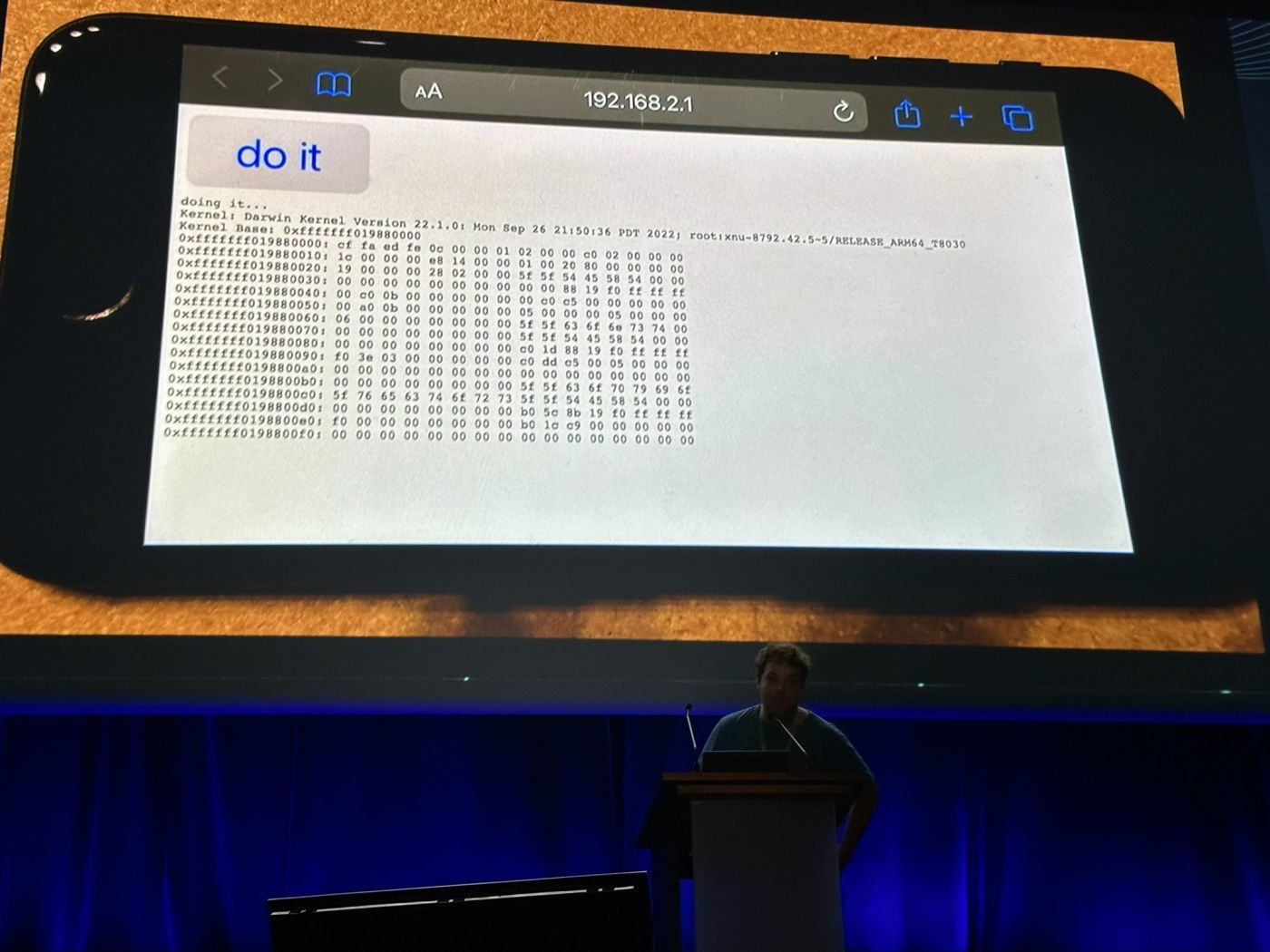

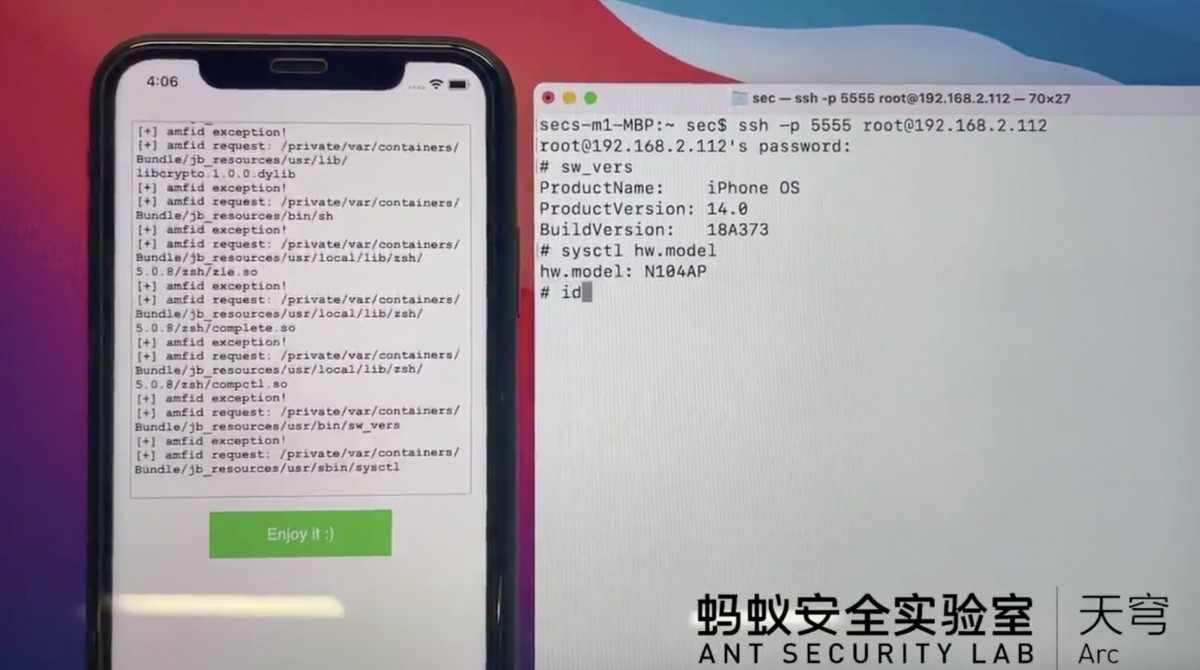

Photo prise dans un Apple Store avec Pod2g à droite de l'image

iPhoneTweak : Bonjour Pod2g ! Pour commencer, peux-tu te présenter ?

Pod2g : Bonjour, je suis Cyril, j'ai 32 ans et j'habite en France. Je travaille en tant que développeur Java en ce qui concerne mon job.

iPhoneTweak : J'aimerais savoir avant tout, pourquoi as-tu un jour décidé de te lancer dans les recherches de vulnérabilités sur iOS ?

Pod2g : En fait, j'ai été très frustré quand j'ai acheté mon premier iPod 2G. Comme tout le monde, j'ai fait un tour sur l'App Store, j'ai essayé quelques jeux, quelques applis, mais j'avais envie d'aller plus loin et j'étais assez jaloux de tous les tweaks disponibles sur iPhone 3G à l'époque. La possibilité de développer entre autres des applis, sans avoir à acheter un compte développeur Apple m'a aussi très intéressé.

iPhoneTweak : Belle anecdote, ton nom Pod2g vient donc de là ?

Pod2g : Exactement, manque d'imagination, j'ai cherché un pseudo pour pouvoir me connecter à l'iPhone wiki et poster un commentaire à Chronic, et c'est le premier pseudo qui m'est venu à l'esprit !

A l'époque, Chronic avait commencé à reverser l'iBoot de l'iPod 2G sur Google Code, et expliquait quelles étaient les différences fondamentales avec l'iPhone 3G. En gros, pourquoi il n'était pas jailbreakable.

Puis, Chronic annonçait sur le wiki qu'il y avait une commande nommée "arm7 go" dans l'iBoot qui ne semblait pas verrouillée comme les autres, qui normalement aurait du être restreinte aux iPods de développement, mais qui n'avait aucun test pour le vérifier comme les autres commandes de développement. Mais le problème est qu'il n'arrivait pas à la faire fonctionner.

A ce moment précis, je ne connaissais absolument rien au monde de l'iPhone, c'était nouveau pour moi mais j'ai essayé de faire marcher cette commande, et en à peine 2 heures, je me suis dit "Mais attends, ça exécute du code là, c'est sûr, l'iPod se plante quand je lui upload des données et je fais 'arm7 go'".

J'ai donc posté un commentaire sur le wiki disant que je parvenais à faire fonctionner la commande, et Chronic m'a invité sur IRC. Ils bossaient dur avec CPICH à l'époque sur cette vulnérabilité. J'ai commencé à ce moment là et je me suis documenté sur ARM. J'ai commencé à reverser l'iBoot, j'ai dumpé le bootrom et puis, quelques semaines après, c'était 24kpwn !

iPhoneTweak : Très passionnant tes débuts, et c'était en quelle année pour nous situer un peu ?

Pod2g : Début 2009 en gros, c'est de la chance tout ça, comme le destin, c'est bizarre. Comme si tout était tracé pour 24kpwn.

iPhoneTweak : Comment arrives-tu désormais à trouver des failles et à les exploiter ?

Pod2g : Pour trouver des failles, c'est de l'acharnement, il faut se concentrer sur la surface d'exploitation et essayer différentes possibilités. Il y a un peu de flair, et ensuite tous les moyens sont bons :

- Analyse statique du code open source de XNU

- Analyse statique du code fermé d'iOS dans IDA

- Fuzzing

- Recherche de reports de bugs sur internet pour des composants open source

iPhoneTweak : A ce propos, le crash reporter concocté pour trouver des faillles, est toujours d'actualité ?

Pod2g : Ce serait effectivement pas mal d'avoir une interface Web pour entrer le bug, pour que le système vérifie l'exploitabilité du crash report, pour filtrer un max de cas inutiles et expliquer aux gens que les bugs d'interface graphique sont complètement inutiles.

Mais le problème est qu'Apple corrige 100% des failles utilisées à chaque fois et normalement, l'iOS 6 devrait venir avec Kernel ASLR. Lors de l'iOS 5.1 et Corona, ils ont pris un malin plaisir à corriger chaque minuscule faille.

iPhoneTweak : Penses-tu être présent pour le jailbreak de l'iOS 6 ?

Pod2g : Oui, je serai là pour iOS 6. J'attends ce challenge avec impatience !

iPhoneTweak : Ok, ça promet de belles choses ! J'ai vu dans une vidéo de la conférence d'Amsterdam que les recherches dans le bootrom étaient désormais terminées.

Pod2g : Je pense que c'est pour le moment impossible.Tant qu'Apple n'ajoutera pas de nouvelles fonctionnalités, par exemple support de l'USB 3 ou d'un tout nouveau chipset de gestion d'USB, on ne verra plus de failles dans le bootrom. L'iBoot est différent, je pense qu'il reste des failles, d'ailleurs nous savons provoquer des crashs, mais reste à trouver un moyen de les exploiter.

iPhoneTweak : C'est une des pistes pour le futur iOS 6 ?

Pod2g : une des pistes possibles oui, mais il y en a d'autres.

iPhoneTweak : D'ailleurs, connais-tu la plupart des autres hackers, et quelles relations entretiens-tu avec eux ?

Pod2g : Je connais bien P0sixninja, Pimskeks, iOPK et Planetbeing qui font partie de la Chronic Dev-Team avec moi. J'ai aussi discuté avec Geohot par le passé et je dois dire qu'il a du talent. Quant à comex, c'est un vrai génie, il n'y a rien à dire là-dessus.

iPhoneTweak : Beaucoup de lecteurs français ne comprennent pas trop pourquoi tu utilises principalement l'anglais sur ton blog et sur ton Twitter. Peux-tu nous expliquer ce petit point ?

Pod2g : C'est tout simplement parce que l'anglais est la langue universelle. Je touche plus de monde avec l'anglais.

iPhoneTweak : Comment as-tu connu iPhoneSoft et iPhoneTweak ?

Pod2g : J'ai un collègue qui vous a dans ses RSS et j'ai donc commencé à vous lire de temps en temps mais je suis overbooké malheureusement...

iPhoneTweak : On comprend bien. C'est sur ces derniers mots que nous allons nous quitter. Merci de nous avoir accordé cette interview et à très bientôt !

Pod2g : C'était avec grand plaisir !

On peut vous l'affirmer, en plus d'être un hacker qui a su faire ses preuves, ce Pod2g est très sympathique et également très humble. Un réel plaisir d'avoir réalisé cette interview en sa compagnie.

Son Twitter : @pod2g

Son site : http://pod2g-ios.blogspot.com/